Cloudflare系统自动挡下每秒7亿封包的DDoS攻击流量

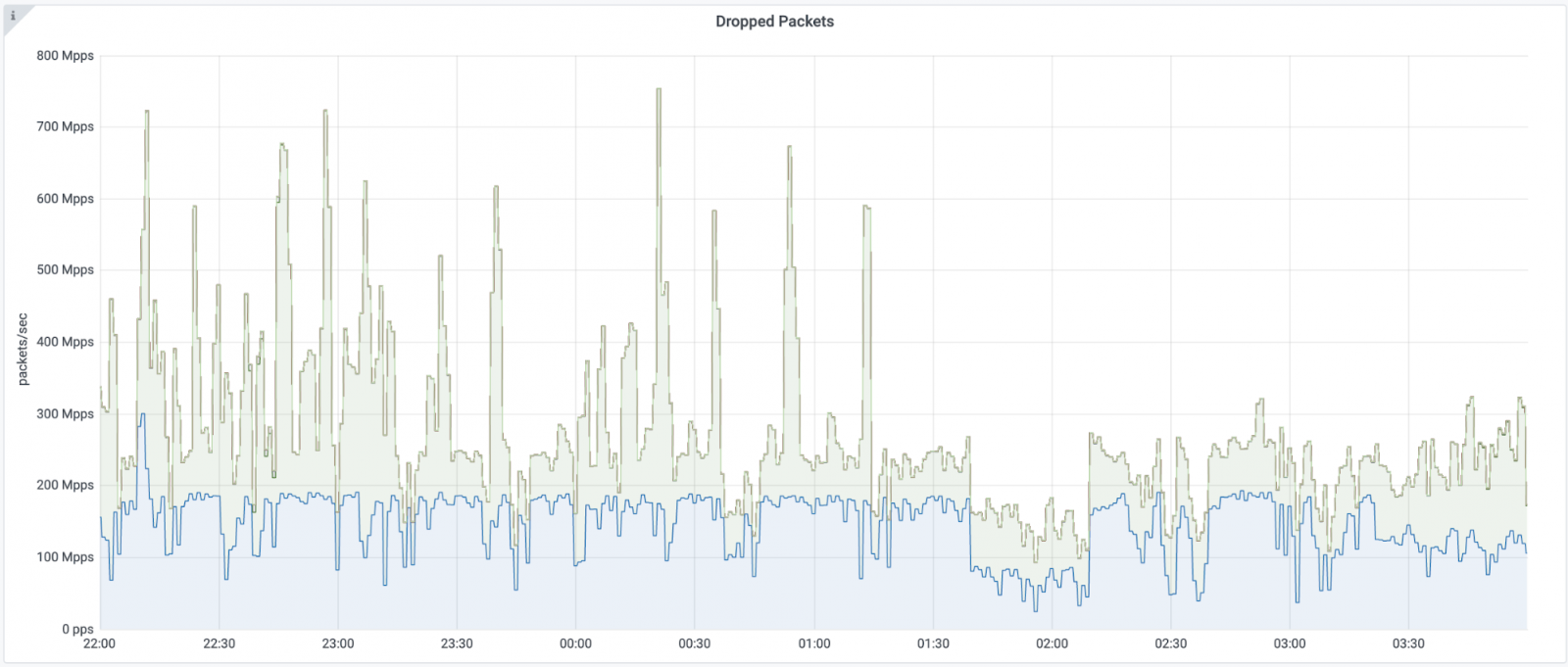

在6月21日的时候,Cloudflare的DDoS防御系统Gatebot侦测到了爆量的DDoS攻击,来自超过30万个IP地址的攻击流量,峰值达到每秒7.54亿个封包,灌向一个使用Cloudflare免费计画的IP位址,由于Gatebot即时作用,攻击期间并未造成该IP服务停止或任何影响,且防御过程未有任何人员参与。

这个爆量DDoS攻击时间长达4天,从6月18日开始到6月21日结束,攻击总共结合使用3种攻击向量,SYN、ACK以及SYN-ACK洪水攻击,攻击活动以每秒4到6亿个封包,攻击目标数个小时,多次超过每秒7亿个封包,最高峰达到每秒7.54亿个封包,而这一连串的攻击被Gatebot侦测,并且成功抵御。

DDoS有三种类型,其中一种常见的方法是高位元速率的攻击法,目的是要发送比网际网路连结每秒能够处理的频宽还要多的位元流量,使网际网路连结饱和,进而影响正常用户存取,Cloudflare提到,要防御这种密集型的洪水攻击,就像是为容量有限的运河建立水坝,阻挡水流涌入,仅允许部分的水量通过,因此在高位元速率DDoS攻击的情况下,网际网路服务商通常会阻挡或是限制网路流量,但同时这也会使得合法用户遭到阻挡。

不过,在这次的DDoS攻击活动与高位元速率攻击不一样的是,攻击的流量峰值只有250 Gbps,而Cloudflare的全球容量高达37 Tbps,因此Cloudflare认为,攻击者目的并非要使他们的网际网路连结饱和,而是企图以每秒高达7.54亿的巨量封包,压垮路由器和资料中心设备,相较于冲向运河大坝的水流量,大量的封包像是成千上万的蚊子,防御者必须要把蚊子们一一消除。

受巨量封包DDoS攻击影响的装置,取决于资料中心里最弱的环节,可能会使路由器、交换器、网页伺服器或是防火墙,甚至是DDoS防御装置瘫痪,Cloudflare提到,这种攻击通常会使路由器记忆体缓冲区溢位,而无法处理更多的资料封包。

Cloudflare使用了3个机制,层层减轻DDoS攻击带来的影响,首先是Cloudflare网路会利用BGP Anycast技术,将攻击流量分散到全球的资料中心机群,第二则是使用DDoS防御系统Gatebot和dosd,能以最大效率从Linux核心内部丢弃封包,以处理大量封包洪水攻击,第三则是Cloudflare建立了自己的L4负载平衡器Unimog,能够利用各种指标智慧地平衡资料中心内的流量。

Gatebot是这次抵御DDoS攻击的关键,在Cloudflare网路使用BGP Anycast技术,将攻击表面扩展至全球后,Gatebot便自动侦测并且进行防御,而且资料中心里的智慧负载平衡机制,能控制负载避免流量压垮任何一台电脑。Gatebot是Cloudflare中两个DDoS防御系统之一,会对全球200多个位置的资料中心流量,进行非同步採样,并且监控用户伺服器的健康状况,当Gatebot分析样本后,发现异常的模式或是流量,便会发送防御指令到边缘资料中心,消化攻击流量。

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

-

截至2023年,大众高尔夫GTI的最新款车型为2024款。关于2025款高尔夫GTI的价格和配置信息,目前尚未有官方发布...浏览全文>>

-

在当今社会,汽车已经成为人们日常生活中不可或缺的一部分。对于许多家庭来说,选择一辆适合自己的车不仅关乎...浏览全文>>

-

随着汽车市场的不断变化与发展,2025款大众CC以其优雅的设计和卓越的性能吸引了众多消费者的关注。作为一款备...浏览全文>>

-

安徽阜阳探影新车报价2023款大公开:买车不花冤枉钱随着汽车市场的不断发展,消费者对于购车的性价比和实用性...浏览全文>>

-

在安徽滁州地区,上汽大众途观L是一款备受关注的中型SUV。途观L凭借其宽敞的空间、强劲的动力以及丰富的配置,...浏览全文>>

-

关于2025款大众ID 系列车型在安徽淮南的售价及落地价问题,我们可以从以下几个方面进行详细分析。大众ID 系...浏览全文>>

-

安徽阜阳帕萨特多少钱?选车秘籍与落地价全攻略在安徽阜阳,选择一款适合自己的帕萨特车型需要综合考虑预算、...浏览全文>>

-

在当今的汽车市场中,新能源汽车因其环保性和经济性逐渐成为消费者关注的焦点。对于生活在安徽阜阳地区的朋友...浏览全文>>

-

随着新能源汽车市场的快速发展,消费者对于新能源车型的关注度持续攀升。作为一款备受瞩目的高端新能源车型,...浏览全文>>

-

在2024款的汽车市场中,一汽-大众ID 6 CROZZ以其豪华配置和出色的性能吸引了众多消费者的关注。作为一款纯电...浏览全文>>

- 安徽阜阳探影新车报价2023款大公开,买车不花冤枉钱

- 安徽阜阳帕萨特多少钱?选车秘籍与落地价全攻略

- 安徽阜阳途锐新能源多少钱?选车秘籍与性价比大公开

- 奇骏试驾需要注意什么

- 长安欧尚520试驾操作指南

- 试驾哈弗H6操作指南

- 安徽阜阳探影落地价实惠,配置丰富,不容错过

- 丰田雷凌预约试驾操作指南

- 滁州ID.4 X多少钱 2025款落地价,换代前的购车良机,不容错过

- QQ多米最新价格2025款,各配置车型售价全揭晓,性价比之王

- 阜阳ID.4 CROZZ新款价格2025款多少钱?选车指南与落地价全解析

- 阜阳ID.7 VIZZION多少钱?选车秘籍全攻略

- 滁州大众Polo最新价格2024款,各配置车型售价一目了然

- 天津滨海大众Polo落地价,各配置车型售价一目了然

- 亳州途观X多少钱?选车秘籍全攻略

- 奥迪e-tron GT试驾,如何享受4S店的专业服务?

- 安庆探影落地价全解,买车必看的省钱秘籍

- 岚图梦想家 2025新款价格大揭秘,各配置车型售价一览表

- 山东济南长安启源E07多少钱 2024款落地价,最低售价19.99万起,入手正当时

- 天津滨海T-ROC探歌新车报价2025款,购车前必看的费用明细