Aqua推出开源Kubernetes渗透测试工具Kube-hunter

Aqua

主打容器安全的新创公司Aqua,今年陆续推出免费容器映像档扫描工具MicroScanner,以及让该工具串接Jenkins流程。而现在Aqua又开源释出一款容器资安工具Kube-hunter,这款新工具锁定了Kubernetes容器基础架构环境,可以执行渗透测试任务,加强自家容器环境的安全性。现在该专案已经登上GitHub,让开发者可自由使用。

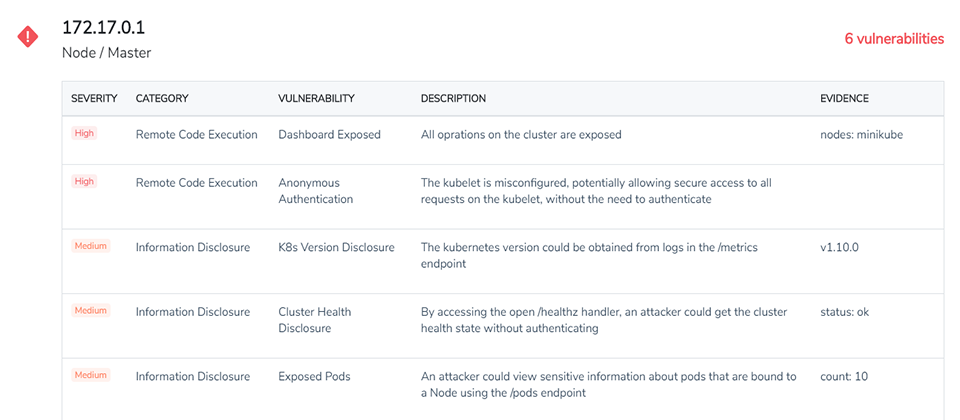

因应容器化部署需求,Aqua也有推出容器版本的Kube-hunter,方便企业用户部署。而Aqua也有将该工具与Kube-hunter网页进行串接,让使用者可以与组织其他成员分享渗透任务的执行结果。Aqua表示,使用者输入电子邮件后,系统会寄送一组Docker指令及Token,接着,在自家容器环境输入该指令,Kube-hunter就会开始执行渗透测试。最后,Kube-hunter提供一组URL给该企业,让使用者了解当前容器基础架构潜在的问题。

目前,Kube-hunter总共有被动、主动此两种模式。该工具预设为被动模式,可以用来探测企业用户Kubernetes环境内潜在的存取弱点。在主动模式中,Kube-hunter执行的任务範围,包含检查Kubernetes SSL凭证中的电子邮件位址、扫描Kubernetes既有通讯埠是否有开放端点,以及Azure Kubernetes丛集部署是否有按照正确组态设定等。

如使用者将Kube-hunter调整至主动模式时,使用被动模式搜寻出的弱点,系统会点出攻击者可能使用的攻击手法。Aqua表示,开启主动模式的企业用户要特别注意,「它们有可能会改变丛集当前运作状态,或者执行的程式码。」

现在Kube-hunter总共有3种不同使用方式。第一种方式,将Kube-hunter容器部署在丛集外,指定丛集的网域名称、IP位址后,就能进行渗透测试。第二种方式则是将Kube-hunter部署在丛集内特定主机运作,直接在本地环境侦测、扫描。最后,则是使用Pod作为部署单位,执行Kube-hunter。

不过Aqua也一再强调,强烈禁止开发者在非自家环境内,使用该款渗透测试工具。在发布Kube-hunter前,该公司已经审慎评估此款工具可能遭不法滥用,「不过事实上,非法人士早就在用不同工具进行测试、扫描。」透过此款工具,Aqua希望可以让维运人员、系统管理员更容易找出系统部署漏洞,提早进行準备。

.png)

利用Kube-hunter就可以进行免费Kubernetes环境渗透测试,在Kube-hunter网页中,系统会列出使用者环境出现的漏洞、严重性,以及问题细节的描述。利用URL,企业用户也可以与组织内其他成员分享扫描结果。图片来源:Aqua

免责声明:本文由用户上传,如有侵权请联系删除!

猜你喜欢

最新文章

- 个性标签写什么好8个字(个性标签8个字简介介绍)

- 贴吧和i吧有什么区别(贴吧和i吧有什么区别)

- 东北话得细小是什么意思(东北话小得得是啥意思)

- 太姥山旅游最新攻略一日游(太姥山旅游线路)

- 12月有什么好电影上映(12月上映好看的电影)

- 妒海主题曲百度云(泰剧妒海的主题曲和片尾mp3格式的谁有谢谢)

- 元奎在好莱坞拍过多少电影(指导过多少电影 都叫什么)

- 怎么关闭wps删除提示(wps屏幕提醒怎么关闭简介介绍)

- 4399弹弹堂vip折扣券(4399弹弹堂怎么刷点券啊)

- 企业天猫入驻条件及费用(天猫入驻条件及费用简介介绍)

- 尹相杰母亲是马玉涛吗(尹相杰母亲是马玉涛吗)

- 冬至应该吃什么食物(冬至应该吃什么食物)

- nokia6600复刻版本(NOKIA6630~~~)

- 新年快乐日语怎么说(新年快乐日语怎么说)

- 工作交接清单怎样写,格式是怎样的(工作交接清单怎样写格式是怎样的简介介绍)

- 为什么我的梦幻诛仙人物快捷键用不出来(求高手解答 我换了很多台机子了)

- 三星note3开不了机(三星note1手机为什么开不了机)

- 迅雷种子怎么提取(前缀是什么)

- poison(ivy 什么意思)

- 魔法卡片掉卡规则(魔法卡片中怎么没有变闪卡的卡友)

- 眼部结构简图(眼部结构简介介绍)

- 武汉外高国际部学费(武汉外高出国)

- 湖南台为什么叫马桶(湖南台为什么叫芒果台)

- 公元前10000年是什么年(公元前10000年)