微软用机器学习强化防毒软体只要14分钟分析8位受害者电脑就能阻挡新型勒索软体

分层恶意软体侦测模型

微软

恶意软体日新月异,突变的速度越来越快,单纯靠资安专家以人力防範恶意攻击可能不足,微软揭露了机器学习如何应用在自家防毒软体Windows Defender Antivirus上,以自动化及多层机器学习架构,试图缩小新的恶意软体出现到被侦测的时间差。

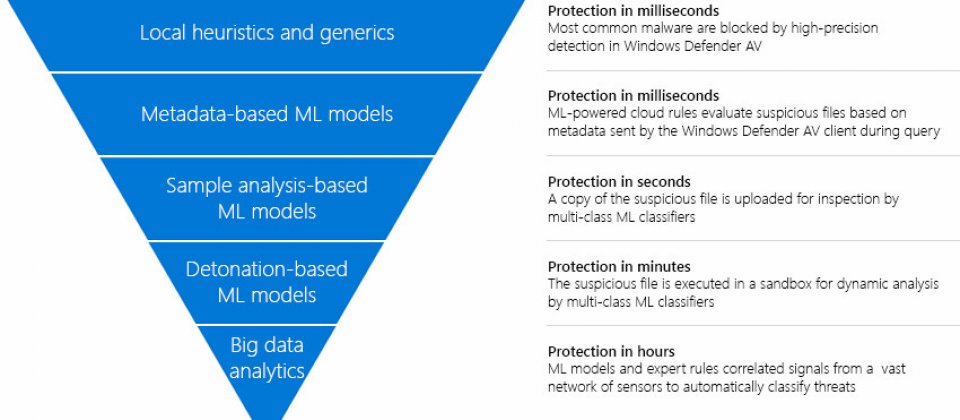

Windows Defender Antivirus使用倒金字塔分层恶意软体侦测模型(上图),像滤网一层层筛出隐藏的恶意软体,侦测模型第一层为本机端启发式与通用型侦测,接着是元资料机器学习模型、样本分析机器学习模型、引爆式的机器学习模型,然后到最底层的大资料分析。

疑似恶意软体的档案会经过各层把关,每一层所负责侦测档案的特徵不同,但多数的恶意软体,在第一层本机端启发式与通用型侦测阶段就会被发现,当经过第一层侦测后,仍存在疑虑时,便往下层移动进行更複杂的分析,越下层的分析便越精确,但是相对,所花的时间也会增加,耗费时间从第一、二层的几毫秒到第三层的数秒,第四层数分钟甚至是大资料分析的数小时。

微软表示,Windows Defender Antivirus用了许多不同演算法来侦测恶意软体,有一些是二元分类器,结果便是非0即1,有一些则是多元分类器,做出机率性的结果,像是分类恶意软体、乾净档案、可能不需要的应用程式等类型。每一层的机器学习都被训练来侦测不同的程式特徵,有些需要负责数百个特徵,有些则需要侦测数十万个特徵。

在倒金字塔分层恶意软体侦测模型,最快动作的分类器便是本机端启发式与通用型侦测,用来侦测特定事件(Events)发生时的静态属性(Static attributes),当第一层分析结果为未定论,Windows Defender Antivirus便会把档案放到沙盒中执行,藉由分析其运作时的行为,这个阶段微软称他为引爆式分析,或是称为动态分析。

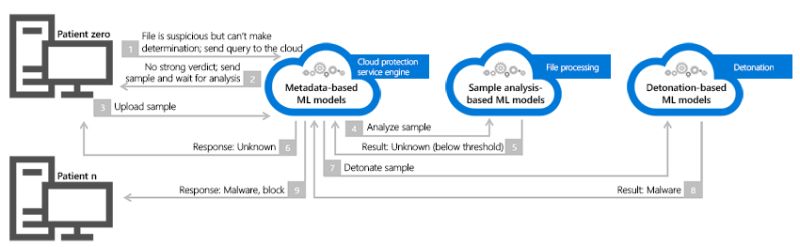

(下图)执行引爆式分析的时候,Windows Defender Antivirus会记录像是注册档变更、档案的产生与删除甚至是程序注射等动态特徵,并把这些特徵供给其他机器学习模型使用,而其他的机器学习模型便可以综合动态与静态特徵,做出更加可信的预测。

微软举了一个14分钟防护勒索软体的例子。2017年10月14日早上11点47分,在俄国圣彼得堡的一名Windows Defender Antivirus的使用者,从一个恶意网站下载了一个名为FlashUtil.exe的档案,这看似是一个Flash的更新软体,实则是Tibbar勒索软体。

Windows Defender Antivirus本机端认为这是一个可疑的档案,便查询云端防护服务,发现有几个元资料机器学习模型认为此档案有嫌疑,但是不到需要阻挡的层级。于是Windows Defender Antivirus暂时锁住档案,并将完整档案上传处理,等待发落。

数秒钟后,经过多重深度类神经网路的样本分析机器学习模型回传结果,认为这个档案有81.6%机会是恶意软体,但是Windows Defender Antivirus设定阻挡的阈值是90%,因此档案仍可以继续执行。但与此同时,全世界已经有8位受害者电脑被勒索软体控制,不过也因为勒索软体在这些受害者的电脑上运作,让Windows Defender Antivirus有机会进行引爆式分析,纪录勒索软体的动态特徵,当多重深度类神经网路再次分析这些动态特徵时,对于预测此档案是恶意软体的信心高达90.7%,云端防护便开始在发布封锁指令。

就在11点31分,Windows Defender Antivirus取得了这个新的勒索软体的第一滴血。第10位使用者在乌克兰下载了同样的勒索软体,Windows Defender Antivirus同样上传勒索软体的特徵,不过这次在查询云端防护系统后发现此为恶意软体,便封锁了这个档案而成功保护了使用者的电脑。从发现恶意软体到防护中间历时14分钟。

免责声明:本文由用户上传,如有侵权请联系删除!

猜你喜欢

- 庆余年哪集是范闲背诗的(庆余年范闲背诗第几集简介介绍)

- 西游记里面的故事简介(西游记的故事有哪些简介介绍)

- dnf男街霸三觉(dnf86级男街霸\/千手罗汉\/暗街之王二觉刷图加点)

- 产品整体概念的主要内容是什么(什么是产品整体概念简介介绍)

- 英雄联盟手游内测怎么申请内测申请攻略(LOL英雄联盟手游内测在哪申请)

- 剑灵一个南天国金币可以换多少银币(剑灵南天国铁币,银币在哪获得)

- 凯里欧文到底多高(凯里欧文的身高体重是多少简介介绍)

- 申请工伤认定所必需的材料是什么(申请工伤认定所必需的材料是)

- 生日歌歌词(蝶变新生的主题歌歌词)

- 中餐与西餐有什么区别(中餐与西餐有什么区别)

- 索爱k506c(用索爱k510的进一下)

- 我们结婚了初恋夫妇表演舞台(我们结婚了初恋夫妇(泰民)

最新文章

- 中国好声音如果没有你李昊瀚(山野中国好声音李昊瀚唱的那么好为什么淘汰)

- 被套的尺寸是多少(被套尺寸一般是多少简介介绍)

- 怪物x联盟复刻版攻略(怪物x联盟复刻祥云马)

- 阳历是快的还是慢得(快的和慢的哪个是阳历简介介绍)

- 英雄联盟赵信特战先锋(特战先锋德邦总管赵信)

- 凤凰传奇有一首歌叫什么(凤凰传奇有一首歌歌词有)

- 为什么腾讯视频看不了直播(腾讯lpl视频看不了怎么办)

- Blue(Da(Ba Dee) 歌词)

- 联想z475开机黑屏(联想Z475开机超慢怎么回事)

- 吴建豪舞林大会跳的舞(2011舞林大会吴建豪怎么没有看见进复赛)

- 海清结婚了吗现在怎么样了(海清结婚了吗)

- 开十字绣店到哪里进货(开十字绣店在哪里进货怎么进货呢)

- 卫庄大战六剑奴是哪一集(卫庄哪集说的六剑奴是值得一战的对手)

- 微信六年来第一次开始“变脸”为什么

- iphone怎么看已连接wifi密码(iPhone怎么越狱啊)

- 求K233次列车(15车厢的座位号)

- 能链综合能源港里的充电站为何成为香饽饽

- 鸡蛋怎么做比较有营养(鸡蛋怎么做比较好吃)

- lol手游霞怎么出装(LOL新英雄霞与洛逆羽霞如何出装霞怎么出装)

- 穿越火线什么时候上架(穿越火线什么时候能玩)

- 北比臼舅怎么读(北比臼日怎么读)

- 创世之柱任务有什么用(创世之柱任务怎么做)

- 徐磊的歌曲(写给你的歌 徐磊乐演唱作品)

- 广州市经济适用住房准购证明怎么办理(如何取得广州市经济适用住房准购证明)