Google新版GKE资料平面支援eBPF技术增加容器可见性与安全性

Google释出最新使用eBPF(extended BPF)虚拟机器技术,和开源网路安全软体套件Cilium的资料平面GKE Dataplane v2,现在GKE除了支援即时政策执行之外,还能在最低的效能影响下,将政策操作与Pod、命名空间和政策名称相关联,对政策进行故障排除,发现异常网路活动。

Google提到,随着Kubernetes使用案例的发展,用户对于安全性、可见性和可扩展性等要求越来越多,而且像是服务网格和无伺服器等新技术,用户都需再对Kubernetes底层,加入许多自定义功能。要方便地支援这些新用例,Google表示,需要高度可程式化的资料平面,在不牺牲效能的前提,使该平面可执行更多Kubernetes封包相关的操作。

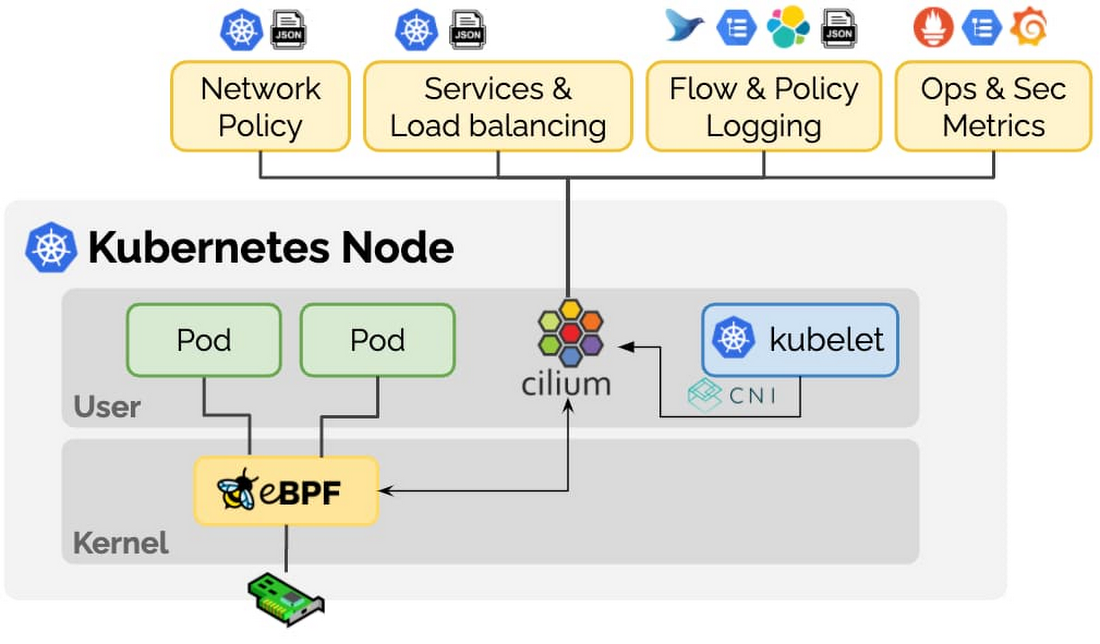

Linux在3.18版本时,加入的扩展BPF虚拟机器,不需要重新编译核心或是载入核心模组,就可以在Linux核心中执行沙盒程式,eBPF能将可程式化的Hook开放给Linux核心中的网路堆叠,程式不需要在使用者和核心空间中来回切换,就可以让核心使用丰富的使用者空间资讯,来高速地处理网路封包。

过去需要依赖核心变更和核心模组才能解决的问题,在近几年eBPF已经成为解决这些问题的标準方法,并且让部分网路、安全性和应用程式分析工具,可以不依赖核心功能,并在不影响执行效率和安全性的情况下,主动再程式化Runtime行为。

而Cilium则是一个建构在eBPF之上的开源专案,能够满足容器工作负载的可扩展性、安全性和可见性需求,Google提到,他们积极贡献Cilium专案,目前Cilium已经是所有eBPF实作中,最成熟的专案。

Google表示,Kubernetes用户会想以网路政策,来宣告Pod之间通讯的方式,但是过去没有可扩展的方法,对这些政策行为进行故障排除或是审核,因此无法有效地达成目的,但在GKE支援eBPF之后,便能实作即时政策执行等相关操作。

Google进一步解释(下图),当封包进到虚拟机器中的时候,安装在核心的eBPF程式将会决定路由封包的方法,不像使用IPTables,eBPF程式能够存取包含网路政策资讯的Kubernetes特殊元资料,如此eBPF程式不只能决定要允许或是拒绝封包,还可以回报带注解的操作报告给使用者空间。

GKE Dataplane v2用户将能获得更好的基础设施可见性,并用来改善其安全状况,像是快速辨识异常流量模式,或是透过Kubernetes网路政策日誌记录,用户可以直接在Cloud Logging控制台查看允许和拒绝的网路连接,并对政策进行故障排除,探索不寻常的网路活动。

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

-

截至2023年,大众高尔夫GTI的最新款车型为2024款。关于2025款高尔夫GTI的价格和配置信息,目前尚未有官方发布...浏览全文>>

-

在当今社会,汽车已经成为人们日常生活中不可或缺的一部分。对于许多家庭来说,选择一辆适合自己的车不仅关乎...浏览全文>>

-

随着汽车市场的不断变化与发展,2025款大众CC以其优雅的设计和卓越的性能吸引了众多消费者的关注。作为一款备...浏览全文>>

-

安徽阜阳探影新车报价2023款大公开:买车不花冤枉钱随着汽车市场的不断发展,消费者对于购车的性价比和实用性...浏览全文>>

-

在安徽滁州地区,上汽大众途观L是一款备受关注的中型SUV。途观L凭借其宽敞的空间、强劲的动力以及丰富的配置,...浏览全文>>

-

关于2025款大众ID 系列车型在安徽淮南的售价及落地价问题,我们可以从以下几个方面进行详细分析。大众ID 系...浏览全文>>

-

安徽阜阳帕萨特多少钱?选车秘籍与落地价全攻略在安徽阜阳,选择一款适合自己的帕萨特车型需要综合考虑预算、...浏览全文>>

-

在当今的汽车市场中,新能源汽车因其环保性和经济性逐渐成为消费者关注的焦点。对于生活在安徽阜阳地区的朋友...浏览全文>>

-

随着新能源汽车市场的快速发展,消费者对于新能源车型的关注度持续攀升。作为一款备受瞩目的高端新能源车型,...浏览全文>>

-

在2024款的汽车市场中,一汽-大众ID 6 CROZZ以其豪华配置和出色的性能吸引了众多消费者的关注。作为一款纯电...浏览全文>>

- 安徽阜阳探影新车报价2023款大公开,买车不花冤枉钱

- 安徽阜阳帕萨特多少钱?选车秘籍与落地价全攻略

- 安徽阜阳途锐新能源多少钱?选车秘籍与性价比大公开

- 奇骏试驾需要注意什么

- 长安欧尚520试驾操作指南

- 试驾哈弗H6操作指南

- 安徽阜阳探影落地价实惠,配置丰富,不容错过

- 丰田雷凌预约试驾操作指南

- 滁州ID.4 X多少钱 2025款落地价,换代前的购车良机,不容错过

- QQ多米最新价格2025款,各配置车型售价全揭晓,性价比之王

- 阜阳ID.4 CROZZ新款价格2025款多少钱?选车指南与落地价全解析

- 阜阳ID.7 VIZZION多少钱?选车秘籍全攻略

- 滁州大众Polo最新价格2024款,各配置车型售价一目了然

- 天津滨海大众Polo落地价,各配置车型售价一目了然

- 亳州途观X多少钱?选车秘籍全攻略

- 奥迪e-tron GT试驾,如何享受4S店的专业服务?

- 安庆探影落地价全解,买车必看的省钱秘籍

- 岚图梦想家 2025新款价格大揭秘,各配置车型售价一览表

- 山东济南长安启源E07多少钱 2024款落地价,最低售价19.99万起,入手正当时

- 天津滨海T-ROC探歌新车报价2025款,购车前必看的费用明细